Nos últimos dois dias, a imprensa de tecnologia se debruçou sobre o primeiro grande assunto bombástico de 2018: uma falha grave de segurança que a princípio afetava “apenas” processadores da Intel construídos na última década. Mas estão surgindo mais informações e na verdade são duas falhas graves, que já ganharam seus próprios nomes – “Meltdown” e “Spectre” – e afetam mais empresas além da Intel.

O Meltdown e o Specter atuam em computadores pessoais (PCs de mesa e laptops), dispositivos móveis (celulares e tablets) e na nuvem (serviços e armazenamento compartilhado e guardado em servidores, como os do Google e Facebook). Na teoria, uma invasão em um serviço em nuvem que esteja comprometido pode, dependendo da infraestrutura do provedor da nuvem, roubar dados dos clientes deste mesmo serviço.

As duas equipes reuniram esforços para informar sobre as falhas em um único site, o “Meltdown Attack https://meltdownattack.com/)”, onde detalham questões técnicas e respondem a perguntas frequentes. Reunimos abaixo algumas dessas dúvidas e suas respectivas respostas.

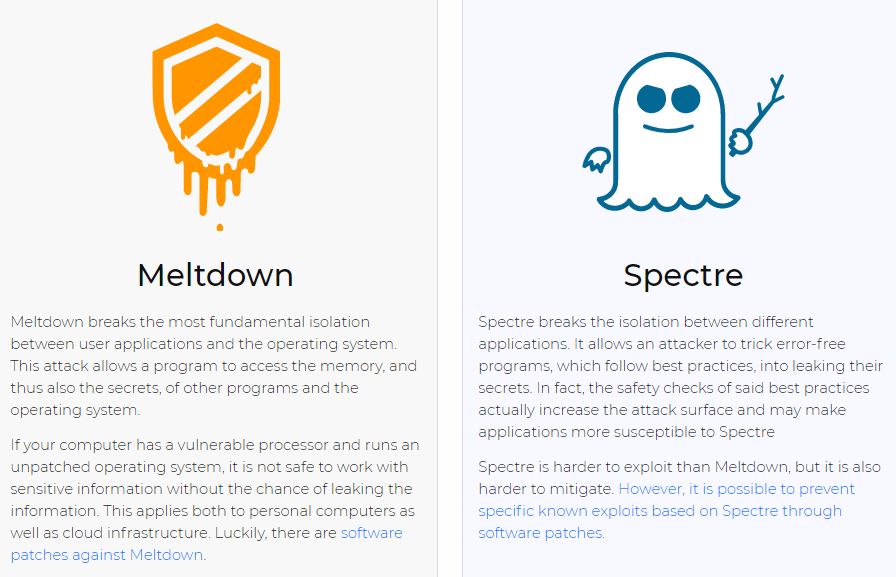

O que essas falhas são, em poucas palavras?

A “Meltdown” foi descoberta por Jann Horn (do Project Zero do Google), Thomas Prescher (Cyberus, empresa de segurança digital) e cinco pessoas da Universidade de Tecnologia Graz, na Áustria. Foi revelada em reportagem

do site britânico “The Register” na última terça-feira (2).

Essa falha permite que programas invasivos acessem segredos de outros programas e do sistema operacional do seu computador.

Já a revelação da “Spectre” foi um desdobramento das investigações sobre a “Meltdown” e também foi uma descoberta de Horn, do Google, mas aqui em parceria com pesquisadores das universidades Pennsylvania, Graz e

Adelaide. O Specter quebra o isolamento entre diferentes aplicativos. Ele permite que um invasor engane programas sem erros, que seguem as melhores práticas, para obter dados importantes e protegidos.

Como essas falhas funcionam?

Um pilar da segurança de um sistema computacional é o isolamento da memória do kernel. Mas o que é kernel, afinal? É o núcleo do sistema operacional, que serve de ponte na comunicação entre o hardware (as partes e peças do aparelho) e o software (programas e aplicativos).

A “Meltdown” tem esse nome por ser capaz de “derreter” as defesas da memória virtual do kernel. Quem cumpre esse papel é o processador, peça que é o “cérebro” do computador, e é nele que a “Meltdown” pode ser explorada, se for um processador que entre nos parâmetros da equipe de pesquisa que detectou a falha (falaremos disso abaixo).

Já a “Spectre” permite, entre outras coisas, que programas e aplicativos extraiam informações de outros programas em execução no mesmo sistema ou até ser usado para extrair informações pessoais dentro do próprio programa. Na prática, um JavaScript malicioso em uma página da Web poderia usar a “Spectre” para extrair cookies de login para outros sites que você usou (ao entrar no seu e-mail ou no Facebook) a partir da memória do navegador.

Que prejuízos as falhas podem causar às pessoas a curto elongo prazo?

Ainda não tomamos conhecimento de ataques em massa de cibercriminosos que envolvam a “Meltdown” e a “Spectre”. Mas as duas falhas foram consideradas graves porque, como dissemos acima, lidam com áreas que deveriam estar altamente protegidas e isoladas de programas e processos invasivos.

A “Meltdown” pode, na pior das hipóteses, provocar abusos por parte de programas e usuários conectados para ler o conteúdo da memória do kernel, acessando assim senhas, logins, arquivos armazenados em cache do disco (como fotos e vídeos que você viu ou subiu na internet) e assim por diante.

A “Spectre”, por sua vez, quebra mecanismos de segurança de programas legítimos e confiáveis e induzem a vítima a realizar operações que exponham informações confidenciais do usuário. Um exemplo prático seria um ataque à “sandbox” do Chrome, uma máquina virtual que realiza operações de segurança sensíveis do navegador e as apaga assim que seu computador for reiniciado.

Quem ou o que está comprometido?

O “Meltdown” está ligado a uma vulnerabilidade na memória dos processadores da Intel que foram construídos desde 1995, exceto os Itanium e os Atom pré-2013.

Mas ele definitivamente afeta as CPUs de arquitetura x86-64 bits desde 2011. Portanto, se você comprou um computador Windows com Intel desse ano para cá – ou seja, quase todo mundo – então certamente você está afetado.

Se está em dúvida sobre que tipo de processador está instalado no seu PC, basta acessar o menu de Propriedades do Sistema (ou equivalente), que mostra não só este como outros dados básicos sobre seu computador. Um jeito fácil de achar essainformação, é usar a ferramenta de busca e procurar por “sistema” e “sobre”.

Meu antivírus pode detectar ou bloquear esse ataque?

Embora possível em teoria, isso é improvável na prática. Ao contrário de um vírus ou outro tipo de “malware”, “Meltdown” e “Spectre” são difíceis de distinguir de programas normais. No entanto, seu antivírus pode detectar certos “malwares” que usam essas falhas como parte de seus ataques, comparando binários depois que eles se tornam conhecidos.

Fonte: UOL

Créditos: UOL